Exploit Chain: ศิลปะแห่งการทดสอบเจาะระบบอย่างเป็นขั้นตอน

pentester , vulnerability , CVE

Exploit Chain: ศิลปะแห่งการทดสอบเจาะระบบอย่างเป็นขั้นตอน

บทนำ

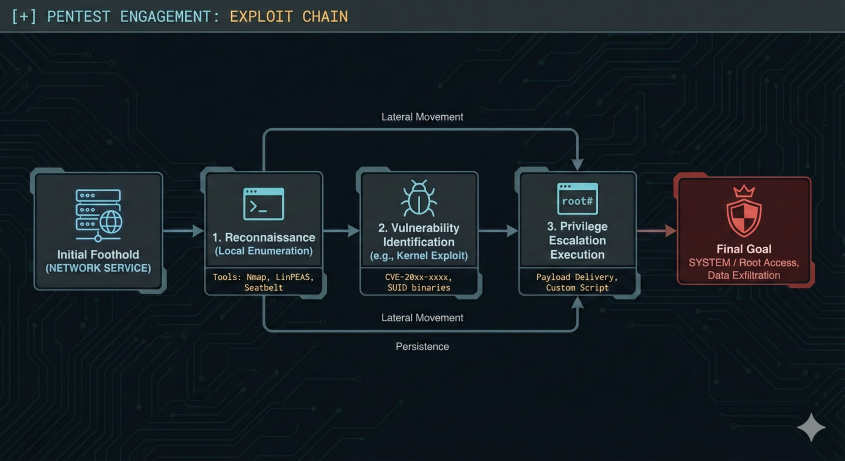

ในโลกของความมั่นคงปลอดภัยทางไซเบอร์ การทดสอบเจาะระบบ (Penetration Testing) ไม่ได้เป็นเพียงการโจมตีแบบสุ่มสี่สุ่มห้า แต่เป็นกระบวนการที่มีแบบแผนและเป็นขั้นตอนอย่างชัดเจน สิ่งที่เรียกว่า "Exploit Chain" หรือ "โซ่ของการโจมตี" คือแนวทางที่ผู้ทดสอบความปลอดภัยใช้เพื่อเจาะเข้าสู่ระบบเป้าหมายอย่างเป็นลำดับ โดยแต่ละขั้นตอนจะนำไปสู่ขั้นตอนถัดไปจนกระทั่งบรรลุเป้าหมายสูงสุด

บทความนี้จะพาคุณทำความเข้าใจกับ Exploit Chain ทั้ง 4 ขั้นตอนหลัก ตั้งแต่การหาทางเข้าครั้งแรก ไปจนถึงการยึดครองระบบอย่างสมบูรณ์

ขั้นตอนที่ 1: Initial Foothold - จุดเริ่มต้นของการบุกรุก

ทุกการโจมตีต้องเริ่มจากที่ไหนสักแห่ง และนั่นคือสิ่งที่เราเรียกว่า "Initial Foothold" หรือ "จุดยึดเริ่มแรก" ในขั้นตอนนี้ ผู้โจมตีกำลังมองหาช่องทางเข้าสู่ระบบเป้าหมายครั้งแรก ซึ่งมักจะเป็นบริการที่เปิดให้เข้าถึงได้จากภายนอก

ตัวอย่างที่พบบ่อยคือ NETWORK SERVICE ต่างๆ เช่น:

- เว็บเซิร์ฟเวอร์ (HTTP/HTTPS)

- บริการ FTP หรือ SSH

- บริการฐานข้อมูลที่เปิดให้เข้าถึงจากภายนอก

- บริการอีเมลหรือ RDP

ในขั้นตอนนี้ ผู้โจมตีจะพยายามใช้ประโยชน์จากช่องโหว่ที่อาจมีอยู่ในบริการเหล่านี้ เช่น การใช้รหัสผ่านที่อ่อนแอ การใช้ประโยชน์จากช่องโหว่ที่รู้จักอยู่แล้ว หรือการใช้เทคนิค Social Engineering เมื่อเข้าสู่ระบบได้แล้ว ผู้โจมตีจะได้สิทธิ์ผู้ใช้ระดับปกติ ซึ่งเป็นเพียงจุดเริ่มต้นเท่านั้น

ขั้นตอนที่ 2: Reconnaissance - การสอดแนม

เมื่อเข้าสู่ระบบได้แล้ว ขั้นตอนถัดไปคือการ "Local Enumeration" หรือการรวบรวมข้อมูลภายในระบบ ขั้นตอนนี้ถือเป็นหนึ่งในขั้นตอนที่สำคัญที่สุด เพราะข้อมูลที่ได้จะเป็นตัวกำหนดว่าจะสามารถโจมตีต่อไปได้อย่างไร

เครื่องมือที่ใช้ในการสอดแนม

ผู้ทดสอบความปลอดภัยมักใช้เครื่องมือต่างๆ เช่น:

Nmap - เครื่องมือสแกนเครือข่ายที่ใช้ตรวจสอบพอร์ตที่เปิดอยู่ บริการที่กำลังทำงาน และระบบปฏิบัติการของเครื่องอื่นๆ ในเครือข่าย

LinPEAS (Linux Privilege Escalation Awesome Script) - สคริปต์อัตโนมัติที่ใช้ตรวจสอบจุดอ่อนต่างๆ ในระบบ Linux เช่น:

- ไฟล์ที่มีสิทธิ์ SUID/SGID ที่น่าสงสัย

- Cronjob ที่อาจถูกใช้ประโยชน์ได้

- รหัสผ่านหรือข้อมูลสำคัญที่ซ่อนอยู่ในไฟล์ต่างๆ

- เวอร์ชันของเคอร์เนลที่มีช่องโหว่

Seatbelt - เครื่องมือสำหรับ Windows ที่ทำหน้าที่คล้ายกับ LinPEAS แต่ออกแบบมาเฉพาะสำหรับระบบ Windows

การรวบรวมข้อมูลในขั้นตอนนี้จะช่วยให้ผู้โจมตีเข้าใจภาพรวมของระบบ เช่น มีผู้ใช้กี่คน มีบริการอะไรกำลังทำงานอยู่ และที่สำคัญคือมีช่องโหว่อะไรที่สามารถใช้ประโยชน์ได้บ้าง

ขั้นตอนที่ 3: Vulnerability Identification - การระบุช่องโหว่

จากข้อมูลที่รวบรวมได้ในขั้นตอนที่ 2 ผู้โจมตีจะเริ่มวิเคราะห์และระบุช่องโหว่ที่สามารถใช้ประโยชน์ได้จริง ขั้นตอนนี้เป็นการเชื่อมโยงระหว่างการรวบรวมข้อมูลและการโจมตีจริง

ตัวอย่างช่องโหว่ที่พบบ่อย

Kernel Exploit - ช่องโหว่ในระบบปฏิบัติการระดับเคอร์เนล ซึ่งหากใช้ประโยชน์ได้สำเร็จจะทำให้สามารถยกระดับสิทธิ์เป็น root หรือ SYSTEM ได้ทันที ช่องโหว่เหล่านี้มักจะมีรหัสอ้างอิงเป็น CVE (Common Vulnerabilities and Exposures) เช่น CVE-2021-3493 หรือ CVE-2022-0847 (Dirty Pipe)

SUID Binaries - ไฟล์โปรแกรมที่มีบิต SUID ตั้งค่าไว้ ซึ่งจะทำให้โปรแกรมทำงานด้วยสิทธิ์ของเจ้าของไฟล์แทนที่จะเป็นผู้ใช้ที่รัน หากมีโปรแกรมที่มีช่องโหว่และเจ้าของคือ root ก็สามารถใช้ประโยชน์เพื่อยกระดับสิทธิ์ได้

Misconfiguration - การตั้งค่าที่ผิดพลาด เช่น การตั้งค่า sudo ที่อนุญาตให้รันคำสั่งบางอย่างโดยไม่ต้องใส่รหัสผ่าน หรือไฟล์สำคัญที่สามารถแก้ไขได้โดยผู้ใช้ทั่วไป

ในขั้นตอนนี้ ผู้ทดสอบจะต้องประเมินว่าช่องโหว่ไหนที่สามารถนำไปใช้ได้จริง และมีความเสี่ยงต่ำที่สุดต่อความเสถียรของระบบ

ขั้นตอนที่ 4: Privilege Escalation & Execution - การยกระดับสิทธิ์

นี่คือขั้นตอนสำคัญที่ผู้โจมตีจะพยายามยกระดับสิทธิ์จากผู้ใช้ทั่วไปไปเป็น root (ใน Linux) หรือ Administrator/SYSTEM (ใน Windows)

กลไกการยกระดับสิทธิ์

การยกระดับสิทธิ์อาจทำได้หลายวิธี:

Payload Delivery - การส่ง exploit code เข้าไปในระบบเพื่อใช้ประโยชน์จากช่องโหว่ที่ค้นพบ เช่น การส่ง exploit สำหรับช่องโหว่เคอร์เนล

Custom Script - การเขียนสคริปต์เฉพาะเพื่อใช้ประโยชน์จากการตั้งค่าที่ผิดพลาด เช่น สคริปต์ที่ใช้ประโยชน์จาก cronjob ที่รันด้วยสิทธิ์ root

เมื่อยกระดับสิทธิ์สำเร็จแล้ว ผู้โจมตีจะมีการควบคุมระบบอย่างสมบูรณ์ สามารถเข้าถึงข้อมูลทั้งหมด ติดตั้ง backdoor หรือทำอะไรก็ได้กับระบบ

การเคลื่อนไหวแนวข้าง (Lateral Movement)

สิ่งที่น่าสนใจคือในแผนภาพ Exploit Chain นั้นมีลูกศรที่ชี้ย้อนกลับระหว่างขั้นตอนต่างๆ ซึ่งเรียกว่า "Lateral Movement" หรือการเคลื่อนไหวแนวข้าง

Lateral Movement คือการที่ผู้โจมตีใช้เครื่องที่เจาะได้แล้วเป็นฐานในการโจมตีเครื่องอื่นๆ ในเครือข่าย ตัวอย่างเช่น:

- จากขั้นตอนที่ 1 อาจกลับไปทำ Reconnaissance เพิ่มเติมเพื่อหาเป้าหมายใหม่

- จากขั้นตอนที่ 3 อาจกลับไปทำ Privilege Escalation ในเครื่องอื่นที่พบจากการสแกนเครือข่าย

การเคลื่อนไหวแนวข้างนี้สำคัญมากในการโจมตีระบบองค์กรขนาดใหญ่ เพราะเป้าหมายสุดท้ายอาจไม่ใช่เครื่องแรกที่เจาะเข้าไป แต่อาจเป็นเซิร์ฟเวอร์สำคัญที่อยู่ลึกเข้าไปในเครือข่าย

นอกจากนี้ยังมีแนวคิดของ "Persistence" หรือการสร้างช่องทางกลับเข้ามาอีกครั้ง เพื่อให้แน่ใจว่าหากการเชื่อมต่อหลักขาดหาย ผู้โจมตียังสามารถเข้าถึงระบบได้อีก

เป้าหมายสุดท้าย: Final Goal

เป้าหมายสูงสุดของ Exploit Chain คือการบรรลุ "Final Goal" ซึ่งอาจเป็น:

- SYSTEM/Root Access - การเข้าถึงระบบด้วยสิทธิ์สูงสุด

- Data Exfiltration - การขโมยข้อมูลสำคัญออกจากระบบ

- การติดตั้ง backdoor เพื่อเข้าถึงระบบได้อย่างต่อเนื่อง

- การทำลายหรือเข้ารหัสข้อมูล (ในกรณีของ Ransomware)

สำหรับผู้ทดสอบความปลอดภัย เป้าหมายคือการพิสูจน์ว่าสามารถเข้าถึงข้อมูลสำคัญหรือควบคุมระบบได้ แล้วรายงานให้องค์กรทราบเพื่อนำไปปิดช่องโหว่ก่อนที่ผู้โจมตีตัวจริงจะใช้ประโยชน์

บทสรุป

Exploit Chain เป็นกรอบความคิดที่สำคัญในการทำความเข้าใจว่าการโจมตีทางไซเบอร์เกิดขึ้นได้อย่างไร การรู้จักและเข้าใจแต่ละขั้นตอนจะช่วยให้ทีมรักษาความปลอดภัยสามารถออกแบบการป้องกันที่มีประสิทธิภาพ

การป้องกันที่ดีควรจะสามารถ:

- ตัดโซ่ ในทุกจุดที่เป็นไปได้ ไม่ใช่แค่จุดใดจุดหนึ่ง

- ตรวจจับ การเคลื่อนไหวผิดปกติในแต่ละขั้นตอน

- ตอบสนอง อย่างรวดเร็วเมื่อพบการบุกรุก

- ปรับปรุง ระบบอย่างสม่ำเสมอเพื่อปิดช่องโหว่

อย่าลืมว่าทุกการโจมตีต้องผ่านขั้นตอนเหล่านี้ หากเราสามารถหยุดผู้โจมตีได้ในขั้นตอนใดขั้นตอนหนึ่ง โซ่ก็จะขาด และการโจมตีก็จะไม่บรรลุเป้าหมาย นี่คือแนวคิดของ "Defense in Depth" หรือการป้องกันแบบหลายชั้น ที่ทุกองค์กรควรนำไปปรับใช้